L’informatique a pris une telle place dans notre vie qu’il est de plus en plus courant d’entendre parler de conseils en sécurité numérique. Actuellement les notions de chiffrement (ou cryptage) reviennent également de plus en plus souvent. Vous êtes perdu ou confus avec ces aspects ?

Alors, voici dans cet article quelques termes de chiffrement courant qu’il est intéressant de connaître.

Il y a de fortes chances que vous connaissiez le mot « cryptage ». Vous avez probablement entendu parler de son importance pour assurer la sécurité d’une grande partie de notre vie numérique.

Par exemple, si vous utilisez une application de messagerie instantanée comme Signal ou WhatsApp, vous utilisez du cryptage. Si vous vous connectez à votre banque depuis Internet, vous utilisez également du cryptage.

Mais même si nous utilisons le cryptage dans notre vie quotidienne, la plupart de la terminologie de cryptage reste mystérieuse.Voyons ainsi ci-dessous une liste de 11 termes de chiffrement essentiels qu’il est intéressant et utile de connaître.

1. Texte en clair

Commençons par le terme de chiffrement le plus basique, qui est simple, mais tout aussi important que les autres : le texte en clair est un message clair non chiffré, lisible et que tout le monde peut lire.

2. Texte chiffré

Le texte chiffré est le résultat d’un processus de cryptage. Le texte brut chiffré apparaît sous forme de chaînes de caractères apparemment aléatoires, les rendant inutiles. Un chiffrement est une autre façon de faire référence à l’algorithme de chiffrement qui transforme le texte en clair, d’où le terme « texte chiffré ».

3. Chiffrement

Le cryptage est le processus d’application d’une fonction mathématique à un fichier qui rend son contenu illisible et inaccessible – sauf si nous avons la clé de décryptage. Par exemple, disons que nous avons un document MS Excel. Nous appliquons un mot de passe à l’aide de la fonction de cryptage intégrée de Microsoft Office. Le fichier est désormais illisible et inaccessible à quiconque sans mot de passe. Si nous le souhaitons, il est même possible de crypter l’intégralité de notre disque dur pour plus de sécurité.

4. Décryptage

Si le cryptage verrouille le fichier, alors le décryptage inverse le processus, ramenant le texte chiffré en texte brut. Le décryptage nécessite deux éléments : le mot de passe correct et l’algorithme de décryptage correspondant.

5. Clés

Le processus de cryptage nécessite une clé cryptographique qui indique à l’algorithme comment transformer le texte brut en texte chiffré. Le principe de Kerckhoffs stipule que « seul le secret de la clé assure la sécurité », tandis que la maxime de Shannon continue « l’ennemi connaît le système ». Ces deux déclarations influencent le rôle du chiffrement et les clés à l’intérieur de celui-ci. Il est extrêmement difficile de garder secrets les détails d’un algorithme de chiffrement entier. La clé verrouille et déverrouille l’algorithme, permettant au processus de cryptage ou de décryptage de fonctionner.

Une clé est-elle un mot de passe?

Non, ou en tout les cas, pas entièrement. La création de clé est le résultat de l’utilisation d’un algorithme, alors qu’un mot de passe est généralement un choix de l’utilisateur. La confusion survient, car nous interagissons rarement spécifiquement avec une clé cryptographique, alors que les mots de passe font partie de notre vie quotidienne. Les mots de passe font parfois partie du processus de création de clés. Un utilisateur entre son mot de passe super fort en utilisant toutes sortes de caractères et de symboles, et l’algorithme génère une clé en utilisant leur entrée.

6. Hash

Lorsqu’un site Web crypte notre mot de passe, il utilise un algorithme de cryptage pour convertir notre mot de passe en texte brut en hachage. Un hachage est différent du chiffrement en ce qu’une fois que les données sont hachées, elles ne peuvent pas être libérées – Ou c’est plutôt extrêmement difficile.

Le hachage est vraiment utile lorsque nous devons vérifier l’authenticité de quelque chose. En cela, le hachage de mot de passe offre une certaine protection contre les attaques par force brute (l’attaquant essaie toutes les combinaisons de mots de passe possibles).

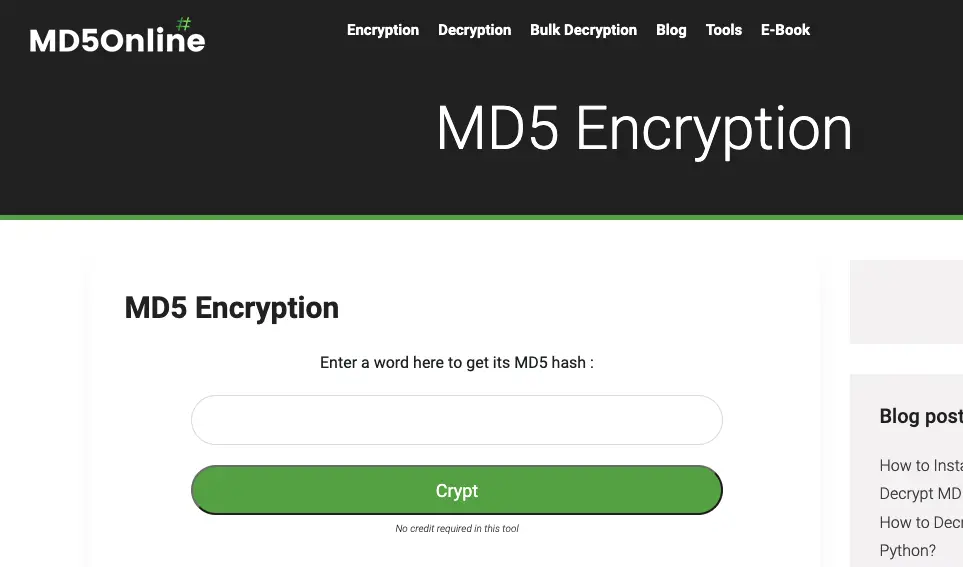

Vous avez peut-être entendu parler de certains des algorithmes de hachage courants, tels que MD5, SHA, SHA-1 et SHA-2. Certains sont plus forts que d’autres, tandis que certains, comme MD5, sont carrément vulnérables. Par exemple, il est possible sur le site MD5 Online, de convertir ses mots de passe au format MD5 afin de les rendre difficiles à décrypter.

Notez bien cependant qu’un mot de passe « haché » ne signifie pas automatiquement qu’il est sécurisé (en fonction du mot de passe que nous avons choisi, bien sûr). Mais il existe des fonctions de cryptage supplémentaires qui renforcent la sécurité.

7. Salage

Lorsque les mots de passe font partie de la création de clés, le processus de chiffrement nécessite des étapes de sécurité supplémentaires. L’une de ces étapes consiste à « saler » les mots de passe. Au niveau de base, un salage ajoute des données aléatoires à une fonction de hachage unidirectionnelle.

Examinons ce que cela signifie en utilisant un exemple. Il y a deux utilisateurs avec exactement le même mot de passe : Toto23.

Nous exécutons Toto23 via un générateur de hachage SHA256 et recevons alors le résultat suivant : 82D4DC416E3C74C20C4162ACDA9B1AC33942E6BE3CEDEEE999B71E477528AB71.

Quelqu’un pirate la base de données de mots de passe et vérifie ce hachage; chaque compte avec le hachage correspondant est alors immédiatement vulnérable.

Maintenant, utilisons un salage individuel, en ajoutant une valeur de données aléatoire à chaque mot de passe utilisateur :

- Salage exemple 1 « Toto23 + Carotte » : C37C1701654E61D4FF5CF3A62BF1E1744C3D2758B5DCA8F87FFD75B8FC5B30F5

- Salage exemple 2 « Toto23 + Tomate » : B58BE38260F58DF3C7D36CEC9576D64E04D45537E5A5B32A720F9E1B05DEDBAA

Comparons rapidement les hachages pour les mêmes mots de passe avec et sans le salage (qui est ici extrêmement basique) :

- Sans salage : 82D4DC416E3C74C20C4162ACDA9B1AC33942E6BE3CEDEEE999B71E477528AB71

- Salage exemple 1 : C37C1701654E61D4FF5CF3A62BF1E1744C3D2758B5DCA8F87FFD75B8FC5B30F5

- Salage exemple 2 : B58BE38260F58DF3C7D36CEC9576D64E04D45537E5A5B32A720F9E1B05DEDBAA

L’ajout du salage permet ainsi de randomiser suffisamment la valeur de hachage pour que le mot de passe reste (presque) complètement sûr lors d’une violation. Mieux encore, le mot de passe est toujours lié à notre nom d’utilisateur, il n’y a donc pas de confusion dans la base de données lorsque nous nous connectons à un site ou à une application par exemple.

8. Algorithmes symétriques et asymétriques

Dans l’informatique moderne, il existe deux types d’algorithmes de chiffrement principaux : symétrique et asymétrique. Ils chiffrent tous les deux les données, mais fonctionnent de manière légèrement différente.

- Algorithme symétrique : utilise la même clé pour le chiffrement et le déchiffrement. Les deux parties doivent s’entendre sur la clé de l’algorithme avant de commencer la communication.

- Algorithme asymétrique : utilise deux clés différentes (une clé publique et une clé privée). Cela permet un cryptage sécurisé lors de la communication sans établir auparavant un algorithme mutuel. Ceci est également connu sous le nom de cryptologie à clé publique (développé plus en détail ci-dessous).

La grande majorité des services en ligne que nous utilisons dans notre vie quotidienne mettent en œuvre une forme de cryptologie à clé publique.

9. Clés publiques et privées

Un algorithme asymétrique utilise deux clés : une clé publique et une clé privée. La clé publique peut être envoyée à d’autres personnes, tandis que la clé privée n’est connue que du propriétaire.

Quel est le but de cela? Eh bien, toute personne disposant de la clé publique du destinataire prévu peut chiffrer un message privé pour celle-ci, tandis que le destinataire ne peut lire le contenu de ce message qu’à condition d’avoir accès à la clé privée associée.

Les clés publiques et privées jouent également un rôle essentiel dans les signatures numériques, grâce auxquelles un expéditeur peut signer son message avec sa clé de chiffrement privée.

Ceux qui possèdent la clé publique peuvent alors vérifier le message, en sachant que le message d’origine provenait de la clé privée de l’expéditeur. Une paire de clés est la clé publique et privée liée mathématiquement générée par un algorithme de chiffrement.

10. HTTPS

HTTPS (HTTP Secure) est une mise à niveau de sécurité désormais largement mise en œuvre pour le protocole d’application HTTP qui est à la base d’Internet tel que nous le connaissons. Lorsque nous utilisons une connexion HTTPS, nos données sont chiffrées à l’aide de Transport Layer Security (TLS), protégeant nos données pendant leur transit.

HTTPS génère des clés privées et publiques à long terme qui sont à leur tour utilisées pour créer une clé de session à court terme. La clé de session est une clé symétrique à usage unique que la connexion détruit une fois que nous quittons le site HTTPS (fermeture de la connexion et fin de son chiffrement). Cependant, lorsque nous revisitons le site, nous recevrons une autre clé de session à usage unique pour sécuriser notre communication.

Un site doit adhérer totalement à HTTPS pour offrir aux utilisateurs une sécurité complète. Depuis 2018, la majorité des sites en ligne ont commencé à proposer des connexions HTTPS.

11. Chiffrement de bout en bout

L’un des termes de chiffrement les plus connus actuellement est le chiffrement de bout en bout. Le service de plate-forme de messagerie sociale Signal offre à ses utilisateurs un cryptage de bout en bout (E2EE), en s’assurant que leurs messages sont privés à tout moment.

Dans le contexte d’un service de messagerie, EE2E signifie qu’une fois que nous appuyons sur le bouton d’envoi, le cryptage reste en place jusqu’à ce que le destinataire reçoive les messages. Que se passe-t-il ici? Eh bien, cela signifie que la clé privée utilisée pour encoder et décoder nos messages ne quitte jamais notre appareil, garantissant ainsi que personne d’autre que nous ne peut envoyer des messages en utilisant notre identifiant.

Signal n’est évidemment pas le seul service de messagerie à proposer un cryptage de bout en bout.

Pour conclure…

Malheureusement, de nombreux gouvernements et autres organisations n’aiment pas vraiment le cryptage. Ils le détestent pour les mêmes raisons que nous pensons que c’est fantastique – cela garde nos communications privées et, en grande partie, participe au bon fonctionnement d’Internet.

Sans cela, Internet deviendrait un endroit extrêmement dangereux. Nous ne voudrions certainement pas faire des opérations bancaires en ligne, acheter des choses sur Amazon ou dire à notre médecin ce qui ne va pas si quelqu’un pourrait avoir accès facilement à nos données…

En apparence, la terminologie de cryptage semble intimidante. Ce qui n’est pas faux. En effet, les fondements mathématiques du cryptage sont parfois compliqués à comprendre.

Mais nous pouvons toujours apprécier le cryptage sans les chiffres, et rien que cela peut être suffisant pour mieux comprendre pourquoi il faut faire attention à la sécurité numérique de nos données. 🙂

Porte-vous bien et à bientôt!

Sources : images-unsplash, icônes-flaticon.